Autovalutarsi per la Sicurezza delle Informazioni?

Dott. Stefano. Gorla

Governance e Compliance Team leader InTheCyber, DPO Certificato 001 FAC Certifica.

Un detto che risale agli anni 1990 recitava:

Non si migliora ciò che non si misura.

Misurare è fondamentale perché ci fornisce indicazioni di cosa stiamo facendo, dove stiamo andando e come.

Per poter verificare la direzione e quindi instaurare un sistema di misura è necessario scegliere cosa misurare e le metriche necessarie.

Si possono utilizzare sistemi di misura automatici oppure utilizzare metodologie quali l’audit.

Un audit è un processo teso a verificare la conformità ad alcuni requisiti, definiti dall’organizzazione e/o dal contesto. Una guida all’audit è riportata dalla ISO 19011 (sulla conduzione generale delle verifiche ispettive), che riporta

3.1 audit: Processo sistematico, indipendente e documentato per ottenere le evidenze dell’audit (3.3) e valutarle con obiettività, al fine di stabilire in quale misura i criteri dell’audit (3.2) sono stati soddisfatti.

Anche la normativa per il trattamento dei dati personali richiede una valutazione dei sistemi.

L’articolo 29 del DLgs 196/03 recitava:

4) Il Responsabile effettua il Trattamento attenendosi alle istruzioni impartite dal Titolare il quale, anche tramite verifiche periodiche, vigila sulla puntuale osservanza delle disposizioni di cui al comma 2 e delle proprie istruzioni

Mentre il regolamento europeo sulla protezione dei dati 2016/679 riporta:

Considerando:

74) È opportuno stabilire la responsabilità generale del titolare del trattamento per qualsiasi trattamento di dati personali che quest’ultimo abbia effettuato direttamente o che altri abbiano effettuato per suo conto. In particolare, il titolare del trattamento dovrebbe essere tenuto a mettere in atto misure adeguate ed efficaci ed essere in grado di dimostrare la conformità delle attività di trattamento con il presente regolamento, compresa l’efficacia delle misure. Tali misure dovrebbero tener conto della natura, dell’ambito di applicazione, del contesto e delle finalità del trattamento, nonché del rischio per i diritti e le libertà delle persone fisiche.

81) Per garantire che siano rispettate le prescrizioni del presente regolamento riguardo al trattamento che il responsabile del trattamento deve eseguire per conto del titolare del trattamento, quando affida delle attività di trattamento a un responsabile del trattamento il titolare del trattamento dovrebbe ricorrere unicamente a responsabili del trattamento che presentino garanzie sufficienti, in particolare in termini di conoscenza specialistica, affidabilità e risorse, per mettere in atto misure tecniche e organizzative che soddisfino i requisiti del presente regolamento, anche per la sicurezza del trattamento. […]

Articolo 28 Responsabile del trattamento

- h) metta a disposizione del titolare del trattamento tutte le informazioni necessarie per dimostrare il rispetto degli obblighi di cui al presente articolo e consenta e contribuisca alle attività di revisione, comprese le ispezioni, realizzati dal titolare del trattamento o da un altro soggetto da questi incaricato. Con riguardo alla lettera h) del primo comma, il responsabile del trattamento informa immediatamente il titolare del trattamento qualora, a suo parere, un’istruzione violi il presente regolamento o altre disposizioni, nazionali o dell’Unione, relative alla protezione dei dati

La sicurezza dei dati e delle informazioni è un processo trasversale che riguarda tutta l’organizzazione.

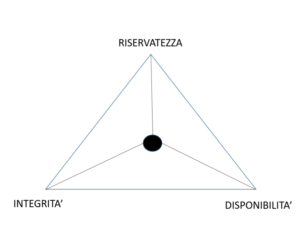

Valutare lo stato di questi sistemi risulta allora importante. Come accennato sopra è possibile fare ciò attraverso dei momenti formali, audit, svolti all’organizzazione oppure coinvolgendo il personale dedicata attraverso una metodologia di autovalutazione e di confronto. Sia per la parte audit che per la parte di autovalutazione, che deve essere guidata ed approfondita, si possono utilizzare vari modelli basati però tutti sui su tre punti fondamentali:

- Riservatezza

- Integrità

- Disponibilità

Ci sono vari livelli di autovalutazione in funzione di cosa vogliamo misurare e con quale dettaglio. Un esempio di una check list, di 15 punti, è riportato sotto, tratta dall’Italian Cybersucurity Report CIS Sapienza e laboratorio CINI del marzo 2017.

In questa autovalutazione è necessario definire però delle metriche e misurare la distanza (gap) o meglio l’applicazione del sistema di sicurezza IT.

Oltre alla guida sopra riportata esistono altri modelli che ci permettono, definendo dei livelli di applicazione, di autovalutare il sistema di sicurezza, confidando nell’onestà delle risposte degli interlocutori.

Uno dei modelli di riferimento si trova nell’allegato A della norma ISO 27001 (la SOA) e la ISO 27002 che guida con maggior dettaglio le richieste della SOA.

L’allegato A si compone di 114 domande suddivise nei seguenti capitoli:

- 5: Politiche per la sicurezza delle informazioni;

- 6: organizzazione della sicurezza delle informazioni;

- 7: Sicurezza delle risorse umane,

- 8: Gestione degli asset;

- 9: Controllo degli accessi

- 10: Crittografia;

- 11: Sicurezza fisica e ambientale;

- 12: Sicurezza delle attività operative;

- 13: Sicurezza delle comunicazioni;

- 14: Acquisizione, sviluppo e manutenzione dei sistemi;

- 15: Relazioni con i fornitori;

- 16: Gestione degli incidenti relativi alla sicurezza delle informazioni;

- 17: Aspetti relativi alla sicurezza delle informazioni nella gestione della continuità operativa;

- 18: Conformità.

La possibilità di poter seguire una lista molto complessa di 114 controlli suddivisi in 13 capitoli con i relativi sotto capitoli, facilita l’organizzazione nell’autovalutazione e nella gestione. Se un requisito non risulta soddisfatto, per implementare correttamente il sistema è necessario prevedere dei piani d’azione per soddisfarlo.

Per ognuna si stabilisce il grado di applicazione in modo da avere una fotografia dell’organizzazione.

Secondo la tabella proposta.

Si è utilizzato il CSF NIST, Cyber Security Framework NIST, per una autovalutazione dello stato del sistema organizzazione RIPORTARE DOMANDE

Se modello non copre introduzione di altre voci da altri modelli.

Per ogni domanda del framework sì è attribuito un valore all’applicazione del sistema riferito alle domande poste.

Un esempio è riportato sotto.

Per ogni asse viene poi eseguita la media dei valori così ottenuti, in modo da identificare lo stato aziendale.